.

.

.

.Press Release (Eng/Ita)

.

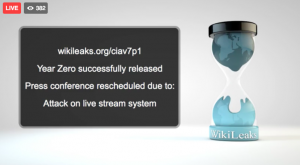

Today, Tuesday 7 March 2017, WikiLeaks begins its new series of leaks on the U.S. Central Intelligence Agency. Code-named “Vault 7” by WikiLeaks, it is the largest ever publication of confidential documents on the agency.

The first full part of the series, “Year Zero”, comprises 8,761 documents and files from an isolated, high-security network situated inside the CIA’s Center for Cyber Intelligence in Langley, Virgina. It follows an introductory disclosure last month of CIA targeting French political parties and candidates in the lead up to the 2012 presidential election.

Recently, the CIA lost control of the majority of its hacking arsenal including malware, viruses, trojans, weaponized “zero day” exploits, malware remote control systems and associated documentation. This extraordinary collection, which amounts to more than several hundred million lines of code, gives its possessor the entire hacking capacity of the CIA. The archive appears to have been circulated among former U.S. government hackers and contractors in an unauthorized manner, one of whom has provided WikiLeaks with portions of the archive.

“Year Zero” introduces the scope and direction of the CIA’s global covert hacking program, its malware arsenal and dozens of “zero day” weaponized exploits against a wide range of U.S. and European company products, include Apple’s iPhone, Google’s Android and Microsoft’s Windows and even Samsung TVs, which are turned into covert microphones.

Since 2001 the CIA has gained political and budgetary preeminence over the U.S. National Security Agency (NSA). The CIA found itself building not just its now infamous drone fleet, but a very different type of covert, globe-spanning force — its own substantial fleet of hackers. The agency’s hacking division freed it from having to disclose its often controversial operations to the NSA (its primary bureaucratic rival) in order to draw on the NSA’s hacking capacities.

By the end of 2016, the CIA’s hacking division, which formally falls under the agency’s Center for Cyber Intelligence (CCI), had over 5000 registered users and had produced more than a thousand hacking systems, trojans, viruses, and other “weaponized” malware. Such is the scale of the CIA’s undertaking that by 2016, its hackers had utilized more code than that used to run Facebook. The CIA had created, in effect, its “own NSA” with even less accountability and without publicly answering the question as to whether such a massive budgetary spend on duplicating the capacities of a rival agency could be justified.

In a statement to WikiLeaks the source details policy questions that they say urgently need to be debated in public, including whether the CIA’s hacking capabilities exceed its mandated powers and the problem of public oversight of the agency. The source wishes to initiate a public debate about the security, creation, use, proliferation and democratic control of cyberweapons.

Once a single cyber ‘weapon’ is ‘loose’ it can spread around the world in seconds, to be used by rival states, cyber mafia and teenage hackers alike.

Julian Assange, WikiLeaks editor stated that “There is an extreme proliferation risk in the development of cyber ‘weapons’. Comparisons can be drawn between the uncontrolled proliferation of such ‘weapons’, which results from the inability to contain them combined with their high market value, and the global arms trade. But the significance of “Year Zero” goes well beyond the choice between cyberwar and cyberpeace. The disclosure is also exceptional from a political, legal and forensic perspective.”

Wikileaks has carefully reviewed the “Year Zero” disclosure and published substantive CIA documentation while avoiding the distribution of ‘armed’ cyberweapons until a consensus emerges on the technical and political nature of the CIA’s program and how such ‘weapons’ should analyzed, disarmed and published.

Wikileaks has also decided to redact and anonymise some identifying information in “Year Zero” for in depth analysis. These redactions include ten of thousands of CIA targets and attack machines throughout Latin America, Europe and the United States. While we are aware of the imperfect results of any approach chosen, we remain committed to our publishing model and note that the quantity of published pages in “Vault 7” part one (“Year Zero”) already eclipses the total number of pages published over the first three years of the Edward Snowden NSA leaks. (…)

.

.

Comunicato Stampa

.. Nome in codice “Vault 7” di Wikileaks, è la più grande pubblicazione di documenti riservati sull’agenzia.

Oggi, martedì 7 marzo 2017, WikiLeaks inizia [la diffusione] della nuova serie di leaks sulla Central Intelligence Agency degli Stati Uniti. Nome in codice “Vault 7” di Wikileaks, è la più grande pubblicazione di documenti riservati sull’agenzia.

La prima parte integrale della serie, “Year Zero”, comprende 8.761 documenti e file da un caso isolato, di alta sicurezza di rete situato all’interno del Center for Cyber Intelligence della CIA in Langley, Virginia. Una rivelazione introduttiva il mese scorso ha mostrato la CIA spiare i partiti politici francesi e i candidati in testa fino alle elezioni presidenziali del 2012.

Recentemente, la CIA ha perso il controllo della maggior parte del suo arsenale di hacking tra cui malware, virus, trojan, come arma exploit lo “zero day”, sistemi malware di controllo a distanza e relativa documentazione.

Questa raccolta straordinaria, che ammonta a più di diverse centinaia di milioni di righe di codice, dà al suo possessore l’intera capacità di hacking della CIA. L’archivio sembra essere stato fatto circolare tra gli ex hacker del governo degli Stati Uniti e gli imprenditori in modo non autorizzato, uno dei quali ha fornito a WikiLeaks porzioni dell’archivio.

“Year Zero” mostra la portata e la direzione del programma segreto di hacking globale della CIA, il suo arsenale di malware “zero day” contro una vasta gamma di prodotti aziendali negli Stati Uniti ed europei, che includono l’iPhone di Apple, Android di Google e Windows di Microsoft e anche smart tv Samsung, che vengono trasformati in microfoni nascosti.

Dal 2001 la CIA ha acquisito preminenza politica e di bilancio nella US National Security Agency (NSA). La CIA ha costruito non solo la sua flotta, ormai famosa, di droni, ma un tipo molto diverso di segreto, una forza che copre l’intero globo – un proprio consistente battaglione di hacker. La divisione di hacking dell’agenzia è libera dal dover rivelare le sue operazioni spesso controverse alla NSA (il suo principale rivale burocratico) traendo anzi vantaggio dalle capacità di hacking della NSA.

Alla fine del 2016, la divisione di hacking della CIA, che è sotto il controllo dell’Agenzia per Cyber Intelligence (CCI), aveva oltre 5000 utenti registrati e aveva prodotto più di mille sistemi di hacking, Trojan, virus, e altri “weaponized” malware . Tale è la portata dell’impegno della CIA che entro il 2016, i suoi hacker avevano utilizzato più codice di quello utilizzato per l’esecuzione di Facebook. La CIA aveva creato, di fatto, la sua “propria NSA” con ancora meno responsabilità e senza rispondere pubblicamente sulla questione se una massiccia spesa come quella da loro sostenuta fosse giustificata solo per duplicare un’agenzia già esistente, la NSA.

In una dichiarazione la fonte di Wikileaks per questioni politiche ed alcuni dettagli dice che è urgente una discussione pubblica, tra cui, la capacità di hacking della CIA che supera i suoi poteri di mandato ed il problema del controllo pubblico dell’agenzia stessa. La fonte desidera avviare un dibattito pubblico sulla sicurezza, la creazione, l’uso, la proliferazione ed il controllo democratico delle armi informatiche.

Una volta che una singola cyber ‘arma’ è ‘avviata’, in pochi secondi ed allo stesso modo, può diffondersi in tutto il mondo, ed essere utilizzata da stati rivali, cyber mafia e hacker adolescenti.

Julian Assange, editore di WikiLeaks ha dichiarato che “C’è un rischio di proliferazione estrema nello sviluppo di ‘armi’ informatiche. Si possono fare confronti tra la proliferazione incontrollata di tali ‘armi’, che deriva dalla incapacità di contenerle, combinata con il loro alto valore di mercato ed il commercio mondiale di armi. Ma il significato di “Year Zero” va ben oltre la scelta tra guerra cibernetica e cyberpeace. La comunicazione è eccezionale dal punto di vista politico, giuridico e forense “.

Wikileaks ha esaminato attentamente la divulgazione di “Year Zero” e pubblicato la sostanziale documentazione della CIA, evitando la distribuzione di armi informatiche ‘armati’ fino a che non emerga un consenso sulla natura tecnica e politica del programma della CIA e come tali ‘armi’ dovrebbero essere analizzate, disarmate e poi pubblicate.

Wikileaks ha anche deciso di rendere anonime alcune informazioni di identificazione contenute in “Year Zero” sino ad un’analisi approfondita. Queste anonimizzazioni sono in realtà decine di migliaia di bersagli della CIA e macchine d’attacco in tutta l’America Latina, l’Europa e gli Stati Uniti.

Anche se siamo a conoscenza dei risultati imperfetti di qualsiasi approccio avessimo scelto, rimaniamo impegnati al nostro modello di pubblicazione e si noti che la quantità di pagine pubblicate in “Vault 7” prima parte ( “Year Zero”) eclissa già il numero totale di pagine pubblicate nei primi tre anni delle rivelazioni di Edward Snowden sulla NSA.

.

.

___________________________________________________

Approfondimento

Vault 7: CIA Hacking Tools Revealed

Vault 7, uno sguardo nel cyber-arsenale della CIA

WikiLeaks e il cyberspionaggio della CIA, spiegati bene

.

.

.